Dit zijn enkele van de vele vragen die u zich moet stellen met uw eigen omgeving in gedachte:

► Beperkt uw organisatie het aantal geprivilegieerde accounts zoals domain admins?

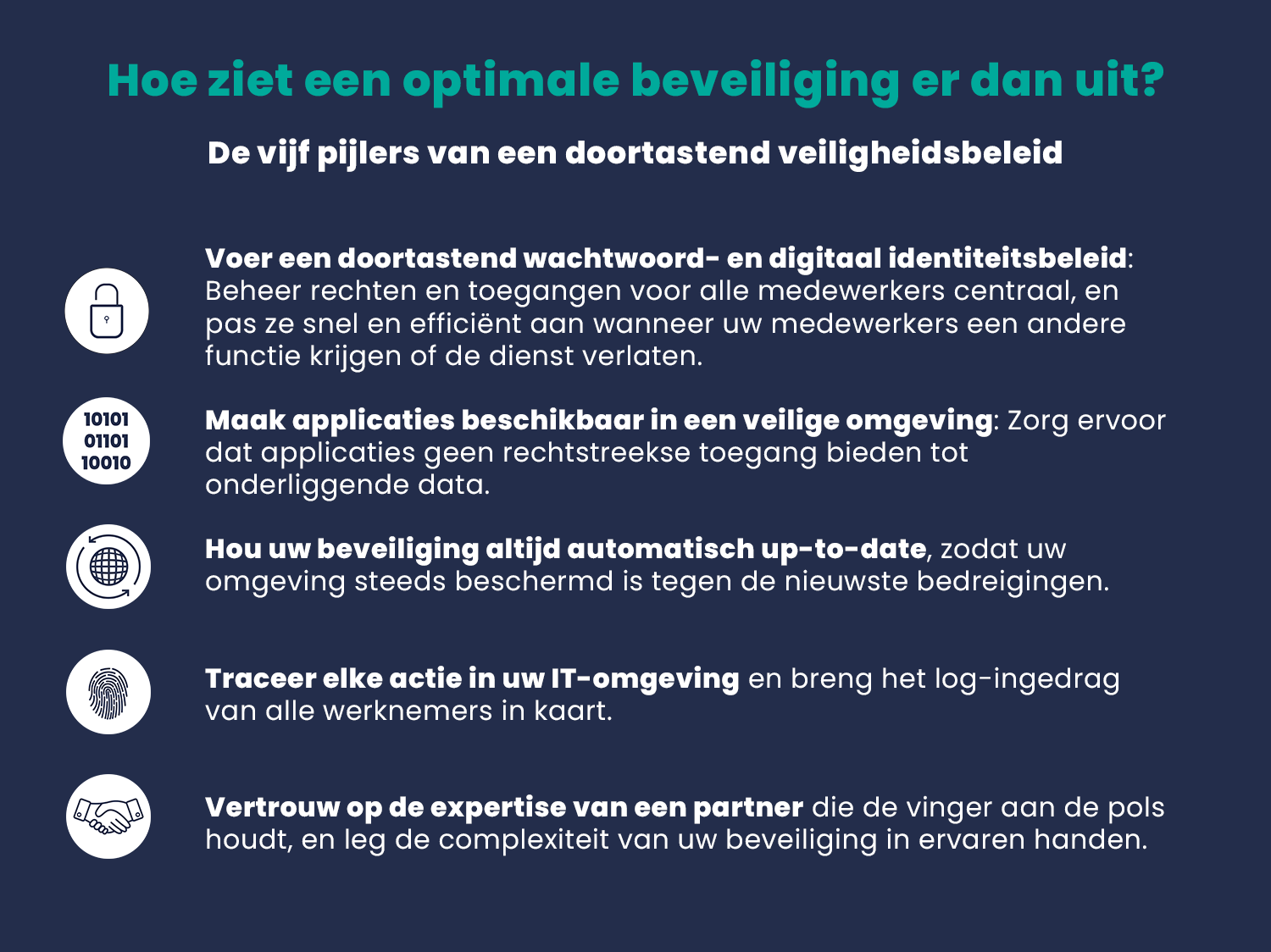

Door onnodige rechten toe te kennen aan gebruikers kunnen ze buiten hun toegelaten werkgebied handelen. We willen gebruikers enkel de toegangsrechten geven die ze effectief nodig hebben om hun dagelijkse taken uit te voeren.

► Kunt u traceren welke acties door welke gebruikers werden verricht, met details over het tijdstip en het bronsysteem?

Auditing moet steeds een integraal deel zijn van een IT-organisatie zodat duidelijk kan worden bepaald wat er mis is gegaan, door wie, wanneer en waar.

► Worden uw webapplicaties veilig gepubliceerd voor de buitenwereld?

Applicaties toegankelijk maken voor gebruikers buiten het netwerk is één ding, ervoor zorgen dat dit veilig gebeurt, een heel ander.

► Past u user lifecycle management toe voor gebruikers die de organisatie verlaten of een andere rol krijgen?

Een inactieve gebruikersaccount bijvoorbeeld kan worden gebruikt om toegang te krijgen tot bepaalde data en dit zonder op te vallen aangezien het een geldige account is.

► Worden applicaties enkel door wachtwoorden beveiligd?

Multifactor-authenticatie helpt de toegang tot data en applicaties beschermen. Voor eindgebruikers betekent dit wel dat ze een extra stap moeten uitvoeren, maar dit kan naadloos en toch met een extra beveiligingslaag gebeuren.

► Bent u beschermd tegen pass-the-hash aanvallen? Hebt u binnen uw organisatie een degelijk wachtwoordbeleid?

Zonder een goed wachtwoordbeleid kunt u zich niet beschermen tegen tal van verschillende aanvallen. Toegang tot één machine kan toegang betekenen tot meerdere machines.

► Controleert u het inloggedrag in uw organisatie? Waar loggen mensen in? Hoeveel pogingen doen ze?

Het overgrote deel van de beveiligingsinbreuken vindt plaats wanneer aanvallers zich toegang verschaffen tot een omgeving door de identiteit van een gebruiker te stelen. Met enkele specifieke tools en met de hulp van Machine Learning kunt u inloggedrag controleren en analyseren.