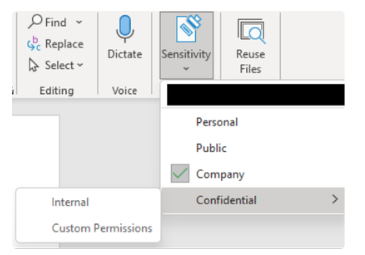

La bonne nouvelle, c’est que Microsoft fournit des solutions. La première étape consiste à appliquer manuellement des étiquettes de confidentialité à vos documents. La fonction principale de ces étiquettes dans Microsoft 365 est d’indiquer le type de contenu de chaque document. S’il est confidentiel, vous pouvez y ajouter une couche de chiffrement en tant que gestionnaire. Ainsi, seules les personnes autorisées qui disposent de la bonne clé peuvent accéder au document chiffré. Des tiers qui le recevraient par accident ne pourraient pas l’ouvrir, le lire ou le modifier. En plus, tout ce qui se passe après l’étiquetage est systématiquement consigné dans votre politique de conformité. Vous avez aussi la possibilité ultérieure d’abaisser ou de relever le niveau de confidentialité, de paramétrer une date limite d’accès, etc. »

Deuxième étape : étiquetage automatique

Dans le domaine de la sécurité, les processus manuels sont à éviter, surtout s’ils incombent aux utilisateurs finaux. L’élément humain reste en effet le maillon faible de la chaîne de la sécurité. « C’est pourquoi il est préférable d’automatiser l’étiquetage », explique Joeri Rotthier.

« C’est possible en utilisant Defender for Cloud Apps, le Cloud Access Security Broker – ou CASB – de Microsoft. Il s’agit d’un agent de sécurité des accès au cloud qui fonctionne sur la base de classifieurs capables de reconnaître des contenus récurrents dans des documents. Par exemple : des adresses, des données de passeport, des numéros de comptes bancaires, des numéros de carte de crédit… Ces documents sont alors automatiquement classifiés sur la base de ces contenus et des politiques que vous paramétrez et combinez. Cerise sur le gâteau, Microsoft propose aussi des classifieurs avec une capacité d’apprentissage. Vous pouvez leur apprendre à reconnaître les contenus spécifiques à votre entreprise, à créer une étiquette sur cette base et à l’appliquer automatiquement à certains documents. »

Troisième étape : classification

« Enfin, les collaborateurs qui ont accès à une étiquette doivent pouvoir la modifier », poursuit Joeri Rotthier. « Il arrive que certaines informations cessent d’être confidentielles, auquel cas le document doit pouvoir être déclassé pour le rendre plus largement accessible. Je recommande aux clients de ne pas utiliser plus de dix étiquettes, sinon on s’y perd très vite.

Il est possible de prévoir un processus automatique pour faire passer un document au niveau de confidentialité supérieur, mais d’imposer une justification avant de pouvoir le déclasser. Bien entendu, le système tient à jour la liste des utilisateurs qui ont changé l’étiquetage. »

Travail sur mesure

« En matière de gouvernance de la confidentialité des données, il n’existe malheureusement pas de solution universelle », conclut Joeri Rotthier. « Beaucoup de décisions dépendront de votre type d’entreprise et de votre secteur. Vous avez donc tout à gagner à faire appel à un partenaire externe spécialisé. »

Envie d’en savoir plus ?

Gardez-vous le contrôle de vos données dans M365 ? Les utilisateurs habilités ont-ils accès à tous les éléments dont ils ont besoin ? Dans un monde où les fuites de données font tous les jours les gros titres, ces questions sont plus que jamais d’actualité. D’où l’importance de fixer vos priorités en matière de sécurité. Quelles violations souhaitez-vous éviter à tout prix ? Quelles technologies utilisez-vous et quelles initiatives sont planifiées ? Avec notre Priority Assessment, nos experts vous mettent sur la bonne voie. Vous obtenez un aperçu des petites modifications que vous pouvez apporter à votre environnement pour améliorer sensiblement la sécurité. Pour en savoir plus à ce sujet, n’hésitez pas à contacter votre interlocuteur habituel chez Inetum-Realdolmen ou nos experts, ou à envoyer un e-mail à l’adresse info@inetum-realdolmen.world.

Les réglementations en matière de confidentialité des données ne manquent pas. Mais comment les mettre toutes en œuvre au sein de votre organisation ? « Heureusement, une technologie comme Microsoft 365 offre de nombreuses possibilités pour relever ce défi complexe », déclare Joeri Rotthier, Technical Consultant spécialiste de la sécurité avec M365.

Les réglementations en matière de confidentialité des données ne manquent pas. Mais comment les mettre toutes en œuvre au sein de votre organisation ? « Heureusement, une technologie comme Microsoft 365 offre de nombreuses possibilités pour relever ce défi complexe », déclare Joeri Rotthier, Technical Consultant spécialiste de la sécurité avec M365.